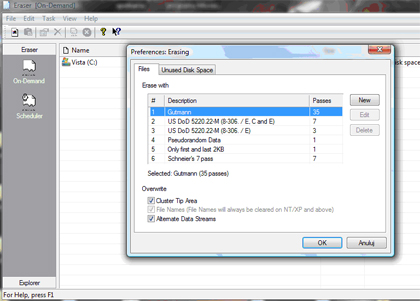

Dlatego ważne pliki należy usunąć tak, żeby ich odczytanie było niemożliwe. Czego można użyć? Wypróbuj program Eraser, który współpracuje ze wszystkimi systemami operacyjnymi Windows, począwszy od Windows 2000. Kasuje pliki ze wszystkich dysków pracujących w standardach IDE i SCSI, w tym także tych pracujących w trybie RAID, niezależnie od użytego systemu plików (FAT16, FAT32 lub NTFS). Doskonale radzi sobie także z dyskietką, pendrivem, dyskiem sieciowym lub płytą wielokrotnego zapisu – CD-RW i DVD-RW.

Trwałe kasowanie danych

Statystyczny użytkownik komputera przesuwa pliki do Kosza, opróżnia Kosz i uważa, że plików nie ma już na dysku. Niestety, taki sposób kasowania nie usuwa plików z dysku twardego. System stosuje pewną sztuczkę, mianowicie usuwa tylko nazwy plików ze specjalnej tablicy, którą można porównać do spisu treści. W efekcie pliki przestają być widoczne, ale bardzo łatwo uzyskasz do nich dostęp za pomocą programów, które opiszemy dalej.

Rys. Eraser ma zaawansowanych funkcji, ale jest bezpłatny i łatwy w obsłudze

Zaloguj się, aby dodać komentarz

Opinie czytelników

~kaleron

data: 2020-02-21 16:41:50Czym tak naprawdę różni się jednokrotne nadpisanie od wielokrotnego? Tym, że zajmuje więcej czasu i zużywa więcej prądu. W przypadku algorytmów wieloprzebiegowych wystarczy wykonać ostatni przebiej i nikt się nie będzie w stanie udowodnić, że wcześniejsze przebiegi nie zostały wykonane. A jeśli naprawdę zależy nam na zwiększeniu bezpieczeństwa - zainteresujmy się danymi znajdującymi się poza adresacją LBA.