Wyniki wyszukiwania

Znalezione e-booki

Znalezione artykuły

Odtwarzanie filmów z napisami

Jeżeli film ma być zaopatrzony w napisy, możesz to osiągnąć na dwa sposoby. Pierwszy z nich to „wtłoczenie” napisów do samego pliku z filmem, czyli po prostu nałożenie tekstu na obraz, czego można dokonać w niemal każdym edytorze wideo. Drugim, znacznie popularniejszym sposobem, jest dodanie do pliku MPG, AVI czy WMV osobnego pliku tekstowego o rozszerzeniu TXT lub SRT. Przyjrzymy ... »

Dodawanie do wykresu własnych znaczników

W prezentacji porównawczej przychodów dwóch firm można zastosować wykres typu liniowego ze znacznikami w formie punktów. Można też, w miejscu znaczników wstawić znaki firmowe w taki sposób, aby linie były jednoznacznie kojarzone z danym podmiotem gospodarczym.Aby taki efekt uzyskać, wykonajmy następujące czynności: Otwórzmy logo jednej firmy w programie pozwalającym na graficzną ... »

Głośniki wydają zniekształcony dźwięk, trzaski lub inne zakłócenia

Jeśli dźwięk wydobywający się z komputera jest zakłócony, najczęściej przyczyną jest nieprawidłowe podłączenie głośników. Sprawdź używany kabel audio pod kątem ewentualnych uszkodzeń przewodów lub wtyczki.Szczególnie wrażliwym miejscem na uszkodzenia jest połączenie przewodu i wtyczki. Upewnij się, że używasz dobrej wtyczki do dobrego gniazda i że włożona wtyczka nie ... »

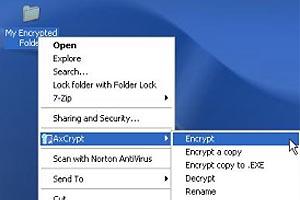

AxCrypt – narzędzie do szyfrowania plików

Jeśli szukasz bezpłatnego oraz łatwego w obsłudze narzędzia do szyfrowania plików – AxCrypt jest dla Ciebie. Narzędzie wykorzystuje algorytm AES z 128-bitowym kluczem szyfrującym. Łatwy proces instalacyjny, integracja z menu kontekstowym, czy możliwość obsługi z poziomu wiersza poleceń to tylko niektóre zalety programu. Aby zaszyfrować pliki: Pobierz i uruchom plik instalacyjny. ... »

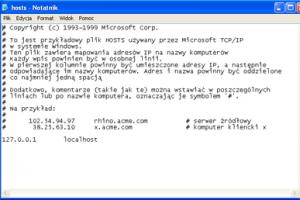

Podejrzane wpisy w pliku HOSTS

Przeglądarki WWW odczytują zawartość pliku HOSTS w celu sprawdzenia adresów IP stron WWW, które chcesz odwiedzić. Plik HOSTS to pozostałość z początków Internetu i obecnie z reguły nie zawiera żadnych informacji. Niestety najczęściej jest wykorzystywany przez szkodliwe oprogramowanie, które wprowadza do niego podejrzane wpisy, kierujące Twoją przeglądarkę na zupełnie inne strony ... »

Symantec rozszerza ofertę pakietów ochronnych dla sektora MSP

Firma Symantec poinformowała o rozszerzeniu swojej oferty oprogramowania ochronnego dla małych i średnich przedsiębiorstw, zapewniając klientom większy wybór i elastyczność. Nowy pakiet Symantec Protection Suite Advanced Business Edition – dostępny w lecie 2010 r. – zawiera kompletną ochronę stacji końcowych i poczty elektronicznej, a także funkcje tworzenia kopii zapasowych ... »

Wysyłanie arkusza pocztą e-mail

Gotowy arkusz z raportem sprzedaży chcemy przekazać swojemu szefowi. Najprostszy sposób to wysyłka tego skoroszytu pocztą elektroniczną. Możemy to zrobić w uproszczony sposób z poziomu arkusza Excela.Aby to zrobić: Otwórz skoroszyt i kliknij menu Plik/Zapisz i wyślij/Wyślij za pomocą poczty e-mail/Wyślij jako załącznik. Zostanie utworzona nowa wiadomość e-mail. Jako załącznik ... »

Puno 0.5

Puno to opensourcowe (licencja GNU LGPL), napisane w C++ rozszerzenie języka PHP5, umożliwiające jego współpracę z OpenOffice.org. Jego działanie opiera się na wykorzystaniu interfejsu programistycznego (UNO Programming API) tego pakietu biurowego, co pozwala w praktyce na tworzenie aplikacji PHP-owych korzystających z dowolnych możliwości OO, m.in. generowania, odczytu i modyfikacji dokumentów.Przykładowo, ... »

SQLite 3.4.0

Pojawiła się wersja 3.4.0 popularnej nie tylko w świecie PHP bazy danych SQLite. Stoi ona przede wszystkim pod znakiem naprawienia wielu usterek. Przykładowo, usunięty został poważny błąd związany z obsługą transakcji: jeżeli w trakcie przeprowadzania operacji należących do transakcji wystąpił błąd SQLITE_BUSY, mogło dojść do uszkodzenia bazy danych.Identyczne ryzyko istniało ... »

Czy konto Microsoft jest bezpieczne

Niemożliwe! Wskutek problemu z zabezpieczeniami, atakujący mogą łatwo przejąć kontrolę nad kontem Microsoft. Objaśniamy jak się chronić.Połączenie adresu mailowego i hasła służy zarówno do dostępu do maili w Outlooku, jak i do osobistych dokumentów i obrazów na dysku OneDrive. Powinniśmy zatem bardzo uważać, aby dane logowania nie dostały się w niepożądane ręce. Ale teraz ... »