Wyniki wyszukiwania

Znalezione e-booki

Znalezione artykuły

Nowa linia produktów Outpost Pro 2008

Firma Agnitum, rozpoczęła sprzedaż nowego pakietu bezpieczeństwa - Outpost Security Suite Pro 2008 oraz nowej wersji firewalla - Outpost Firewall Pro 2008. Obydwa produkty są zgodne z Windows Vista.Outpost Security Suite Pro 2008 to pakiet bezpieczeństwa zapewniający ochronę przed atakami hakerów, spyware, wirusami, backdoorami, rootkitami, końmi trojańskimi czy robakami internetowymi. ... »

Woluminy dynamiczne – jedna partycja na wielu dyskach

Jeśli w komputerze masz dwa twarde dyski możesz w Windows 200/XP Professional utworzyć jedną dużą partycję zajmującą całą wolną powierzchnię. Na jednym z dysków musisz najpierw utworzyć partycję systemową i zainstalować na niej system operacyjny. Następnie pozostałą na tym dysków wolną przestrzeń i cały drugi twardy dysk możesz wykorzystać do utworzenia jednej dużej partycji. ... »

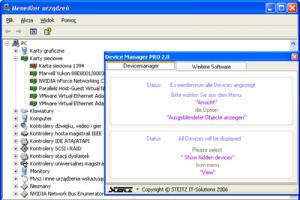

Usuwanie pozostałości po starych sterownikach

Jeśli nowe urządzenie podłączone do komputera nie chce działać, przyczyną problemu mogą być pozostałości po starych sterownikach. Pokazujemy, jak się ich pozbyć. Gdy odłączasz od komputera niepotrzebne urządzenie, np. skaner, możesz też odinstalować jego sterowniki. W tym celu przejdź do Panel sterowania/System/Urządzenia/Menedżer urządzeń i użyj opcji Odinstaluj. Ta metoda ... »

Zabezpieczanie laptopa przed kradzieżą

Jest kilka sposobów na zabezpieczenie laptopa czy smartfona przed kradzieżą. Najlepiej działać na przekór zasady „mądry Polak po szkodzie” i zainstalować w swoim urządzeniu specjalne oprogramowanie zabezpieczające. Prey to bezpłatne oprogramowanie, którego zadaniem jest ustalenie lokalizacji skradzionego urządzenia – komputera (wspierane systemy to Windows, Mac OS oraz ... »

Jak sprawdzić, czy komputer jest kompatybilny z daną wersją Windows?

Przed zakupem nowej karty dźwiękowej czy innego komponentu komputera warto wcześniej upewnić się, że Microsoft umieścił dany komponent na liście sprzętu kompatybilnego z daną wersją systemu Windows.W przeciwnym razie może się okazać, że Twój nowy nabytek nie będzie działał poprawnie albo nawet, w przypadku braku sterowników, w ogóle z niego nie skorzystasz. Takie sprawdzenie ... »

Kasowanie powtarzających się bibliotek DLL

Nie tylko brak, ale także nadmiar bibliotek może być przyczyną problemów. Dotyczy to sytuacji, gdy dana biblioteka DLL jest zapisana w kilku miejscach na dysku i dodatkowo występuje w różnych wersjach. Do wyszukania duplikatów możesz użyć jednego z opisanych w dalszej części artykułu programów lub wykorzystać do tego celu funkcję wyszukiwania systemu Windows. Aby skorzystać z funkcji ... »

Zmiana konfiguracji klawiszy klawiatury

Jeśli układ klawiszy w Twoim nowym laptopie niezbyt Ci odpowiada lub kupiłeś nową klawiaturę, do której układu klawiszy nie możesz się przyzwyczaić, możesz spróbować zmienić ich układ, żeby był dla Ciebie bardziej wygodny.Coraz częściej można spotkać klawiatury, których producenci z niewyjaśnionych przyczyn postanowili znacznie zmniejszyć rozmiary często używanych klawiszy, ... »

Vista najbezpieczniejsza

Jeff Jones, specjalista Microsoftu od bezpieczeństwa opublikował raport, w którym porównane zostały różne systemy operacyjne pod kątem ich poziomu bezpieczeństwa w ciągu pierwszych 90 dni od opublikowania. Może się to okazać zaskoczeniem dla wielu, ale na liście tej prym wiedzie Windows Vista, w której doszukano się tylko pięciu luk zabezpieczeń w ciągu pierwszych 90 dni.Dla porównania ... »

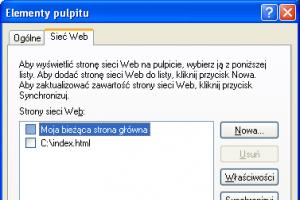

Ustawianie różnych tapet na dwóch monitorach podłączonych do jednego komputera

Jeśli używasz więcej niż jednego monitora w Windows XP, możesz ustawić na nich różne tła pulpitu, np. dwa zdjęcia tworzące razem panoramę. Jest to możliwe bez używania dodatkowych narzędzi. Jedna tapeta na dwóch monitorach, szczególnie jeśli masz ustawione różne rozdzielczości, nie wygląda dobrze. Jeśli chcesz mieć różne tapety, wykonaj poniższe czynności:1. Kliknij ... »

Zagrożenia związane z korzystaniem z konta z uprawnieniami administratora

Podczas instalacji Windows umożliwia założenie kont użytkowników. Standardowo są to konta z uprawnieniami administratora. Jest jednak wiele sytuacji, np. surfowanie w Internecie, w których ze względów bezpieczeństwa lepiej używać konta z ograniczonymi uprawnieniami. Konto administratora daje dostęp do wszystkich zasobów i ustawień systemu. Częstą praktyką jest również niezakładanie ... »